技業LOG

NTTPC-CSIRT※では様々なセキュリティに関する情報を収集しながら、サービスの品質向上とインターネットの安全のために活動をおこなっております。今回はShadowserverというサービスを活用したNTTPCコミュニケーションズの取り組みの一環とそこで得た知見について紹介いたします。

- ※NTTPC-CSIRTとは、2016年4月に活動を開始し、NTTPCの各組織で行われているサイバーセキュリティへの取り組みを、全社に対してノウハウ共有/展開を図り、サイバーセキュリティインシデント発生の防止と発生時の適切な対応、および脅威に対し社外各社と連携し(2016年10月にNCAに加盟)全社統制を図る活動を推進している企業内CSIRTです。

ShadowserverはThe Shadowserver Foundationという、世界中の有志のセキュリティ専門家によって運営されており、インターネット全体のセキュリティ向上のために、マルウェアの解析や、マルウェア配布サイトのリストなどを公開しています。また、Shadowserverの取り組みの一環であるScanning Projectでは、世界中のIPアドレスに対して各種スキャンを実施しており、結果のフィードバックを受け取ることが可能となっています。

スキャン結果は大きく4種類(下記表)、細かく分類すると30種類以上の項目に分けられ、それらの情報をもとに対応を行います。

| カテゴリ(直訳) | 詳細 |

|---|---|

| Amplification Protocols (増幅プロトコル) |

DNS (UDP/53) 、NTP(UDP/123) (Open NTP Project)などに代表されるUDPプロトコルが意図せず利用可能な状態にある |

| Botnet Protocols (ボットネットプロトコル) |

Gameover Zeusなどのマルウェアに感染し、ボットネットと通信を行っている |

| Protocols That Should not be Exposed (公開すべきでないプロトコル) |

Telnet (TCP/23)、LDAP (UDP/389)などの外部に公開すべきでないプロトコルが公開されている状態にある |

| Protocols That are Vulnerable (脆弱なプロトコル) |

SSLv3 (TCP/443)、SSL/FREAK (TCP/443)などの古い暗号化方式を利用が確認されている |

何故インターネットに接続するだけで加害者扱いとなるのか?

このような情報から、なぜ"加害者扱い"といった状態が生まれるのでしょうか?項目毎に理由を解説していきます。

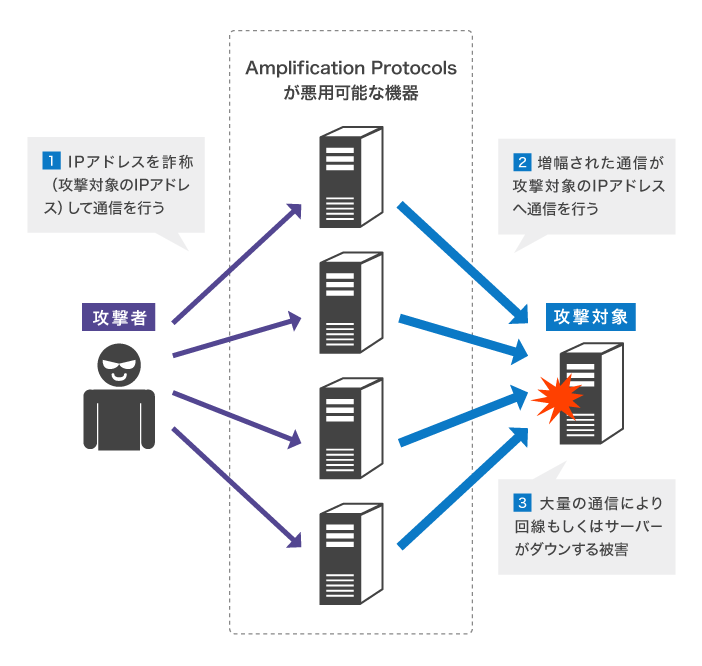

Amplification Protocols(増幅プロトコル)

Amplification ProtocolsとはDNSのオープンリゾルバホストに代表されるUDPのプロトコルを総称しています。これらプロトコルが正しく設定できていない場合、少量のパケットに対して数十、数百倍の大きなトラフィックを発生させることが可能です。また、UDPの特徴の1つとして簡単に送信元のIPアドレスを詐称できてしまうことから、攻撃者によってDDoS攻撃の踏み台として利用されます。

多くのDDoS攻撃はAmplification Protocolsを利用して行われています。主な理由としては、容易に攻撃を行えてしまうという点、そしてインターネット上に散らばっている全ての機器で設定を見直すことは現実的にも難しいといった状況があるためです。

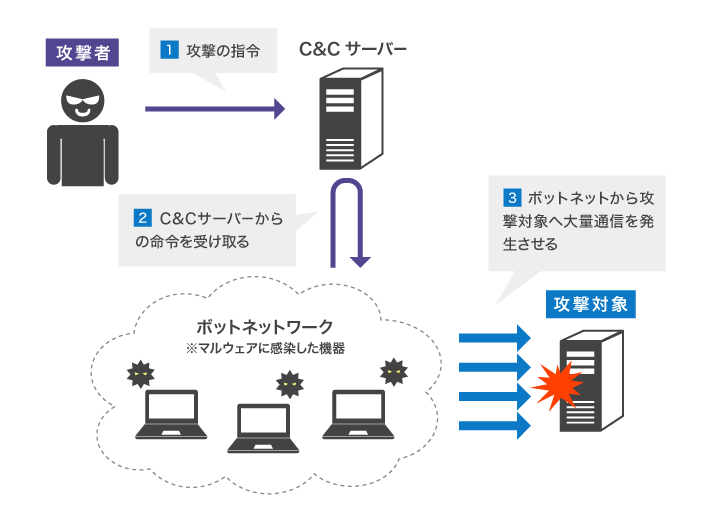

Botnet Protocols(ボットネットプロトコル)

ボットネットとは攻撃者がウイルス等で乗っ取った多数のコンピュータを利用して構成するネットワークのことです。PCに設置されたマルウェアがC&C(コマンドアンドコントール)サーバーからの指令を受け、オンラインバンキング等のログイン情報を搾取されるといった可能性があります。近年ではボットネットを利用した大規模なDDoS攻撃 *2を行われています。

Protocols That Should not be Exposed(公開すべきでないプロトコル)

Telnet、RDP(リモートデスクトップ)などのリモート接続を行うためのプロトコルが接続可能な状態にあることを指しています。直接機器を操作するなどの接続が行える状況のため、攻撃者の踏み台として利用され、さらに別の誰かを攻撃するとうの利用が行われる可能性があります。

Protocols That are Vulnerable(脆弱なプロトコル)

SSLv3といった脆弱性の見つかっている暗号化プロトコルを利用しているものとなります。中間者攻撃が行われることで暗号文を解読できることが可能となっています。こちらについては古い暗号化プロトコル等をつかっていることは問題とはなりえますが、加害者となりえるかという視点で言えばなりえません。

実態はどうなっているのか?

実際に弊社で観測しているインターネットの実態に触れていきたいと思います。カテゴリによってばらつきはあるものの、残念なことに弊社がお客さまにお出ししているIPアドレスの中にも数千、数万といった単位でスキャンに引っかかるIPアドレスが存在することが確認されております。主な理由としては、"ルーターや各種インストールされたソフトウェアが初期設定のまま利用されている"、"検証段階で開けっ放しのポートがそのまま運用されている"などが多いようです。また昨今注目されているIoTデバイスなどの普及に伴い、インターネットに接続される機器は500億を超えると言われており、今後これらの状況はさらに悪化すると考えています。

今後の向けて

弊社では外部から申告を受ける窓口を設けており、お客さまにお出ししたIPアドレスからの攻撃があった場合にお客さまへ連絡が行える体制を整えております。また紹介したShadowserverにはじまる社外からの監視を活用し、お客さま全体のセキュリティを高める取り組みもあわせて実施しております。

上記のようなお客さまに都度ご連絡といった対策はモグラたたきのような状態となってしまいます。そこでISP事業者としてIP53Bといった対策の検討も行っており、一部のプロトコルが悪意のある攻撃者から利用できないような状況を作る取り組みも進めています。

インターネットをより自由に、安全に使えるようこれからも活動を継続していきたいと思います。

- *1

- *2

江添佳代子 (2016年10月26日). "ブライアン・クレブスを襲った史上最大級のDDoS攻撃 (7) 驚愕の1Tbps級DDoS攻撃

技業LOG