【初心者向け】WAFとは?攻撃を防ぐ仕組み・導入の比較ポイントを解説

ECサイトや企業サイトを狙うサイバー攻撃が巧妙化する中、従来のFW(ファイアウォール)だけでは対応しきれない脅威が増えています。そこで注目されているのがWAF(ワフ)です。今回はWAFの仕組み、導入ポイントについて解説します。

- 目次

WAFとはWebアプリケーションの保護に特化したセキュリティ対策

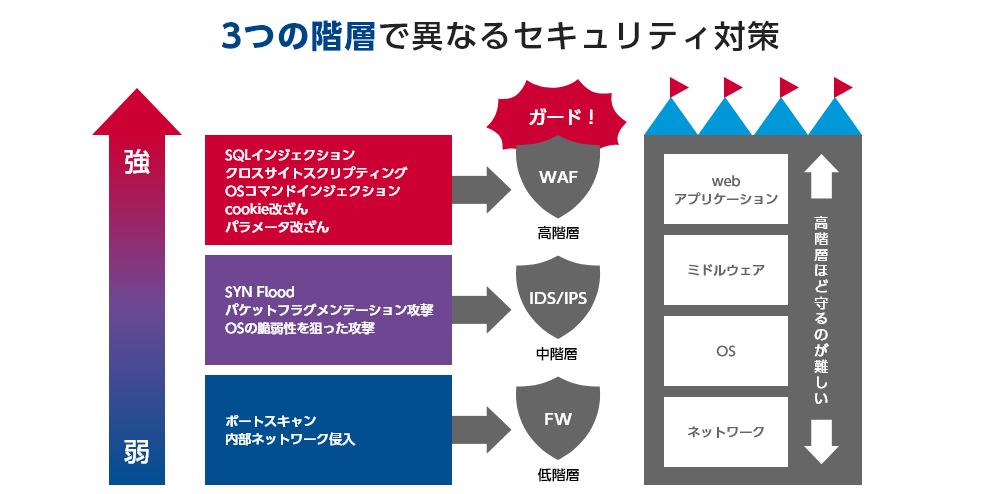

WAF(ワフ)はWebアプリケーションの保護に特化したセキュリティ対策です。従来のFW(ファイアウォール)やIPS/IDS(不正侵入検知システム/不正侵入検知システム)などのセキュリティ製品では守ることのできない攻撃を検知・遮断し、Webアプリケーションを保護することができます。

この仕組みアプリケーションがやり取りするデータを監視・分析することで、攻撃から保護する仕組みです。そのため、通常はFWとWebサーバーの間に設置されます。

WAFと同様にWebサーバーを守るセキュリティ対策として「IDS/IPS」「FW」があります。簡単にいうと、WAFが高階層と呼ばれるWebアプリケーションを保護するのに対し、IDS/IPSはミドルウェアからOSの中階層を、FWはOSからネットワークの低階層を保護します。

これらのセキュリティ製品はお互いが補完関係となっており、強固なセキュリティシステムを構築するためにはWAF、IDS/IPS、FWを組み合わせることも重要です。

WAFとIDS/IPSの違い

IDS/IPSは、DoS攻撃などのOS・ミドルウェア・プラットフォームレベルなどへの攻撃を防御することに特化しています。IDSは「Intrusion Detection System」を意味しており、「不正侵入検知システム」といわれています。

ネットワークやシステムに流れる通信を監視し、攻撃や侵入の兆候を見つけた場合にアラートを出します。しかし、IDS自体は攻撃を止める機能は持っていません。

一方、IPSは「Intrusion Prevention System」の意味で、「不正侵入防止システム」といわれています。IDSの機能に加え、不正な通信を検知した際に自動で遮断・防御する機能を持っています。

IPSはIDSの機能を含みますが、IDS単体には「詳細分析・ログ監視」という独自の機能があります。特に大規模ネットワークや高度なセキュリティ運用が必要な環境では、IDSとIPSは補完し合う関係です。そのためIPSだけでは防御の精度や監査能力が十分とは言えません。

さらに、近年はクラウドサービスやECサイトなどのWebアプリケーションへの攻撃が多様化しており、IDS/IPSだけでは対応が困難なケースが増えています。このような背景から、Webアプリケーション特有の攻撃を防御できるWAF(Web Application Firewall)の導入が重要になっています。

WAFとFWの違い

FWはIPやポート単位の攻撃に対し、ネットワーク層で防御を行うことに特化しています。ただし、FW自体がアクセスの正常・不正を判断するのではなく、あくまでも人が設定したルールにもとづきアクセスの透過・遮断を判断します。

FWは通信の中身までは確認しないため、正規の通信に見せかけた攻撃には対処できません。したがって、FWだけではWebアプリケーションを守ることは困難です。

WAFとWAAPの違い

「WAAP(Web Application and API Protection)」は、WAFの機能にAPI保護機能を追加したセキュリティの概念です。API(Application Programming Interface)は異なるソフトウェア間をつなぐ役割を持ちますが、そのセキュリティ性能は開発元に依存します。そこで、Webアプリケーションに加えAPIを保護する目的でWAAPが開発されました。WAAPはWAFの重要性の高まりにともない誕生したともいえます。

WAFはなぜ必要とされるのか?

近年、Webアプリケーションは、ほかのシステムと連動して動作するなど高度化・複雑化の一途をたどっています。その結果、セキュリティ面の脆弱性が生じ、悪意ある攻撃を受けてしまう可能性が高まっています。また、Webアプリケーションの様々な脆弱性を狙うなど、攻撃も多様化しています。こうした攻撃に対処するためにも、WAFを導入する必要性があるのです。

IPA(独立行政法人 情報処理推進機構)の集計によると、2004年7月8日から2025年9月30日(2025年第3四半期末日)までに報告された脆弱性関連情報の届出件数は累計で19,645件に上ります。そのうちウェブサイトに関する届出は13,177件と多く、全体の約67%を占めています。このことからも、Webアプリケーションのセキュリティ対策が重要であることが伺えます。

参考:IPA(独立行政法人 情報処理推進機構):ソフトウェア等の脆弱性関連情報に関する届出状況[2025年第3四半期(7月~9月)]

また、WAFはほかの一般的なセキュリティ対策とは異なり、「事後対策」が可能である点も重要です。従来のセキュリティ対策では、一般的に「攻撃を未然に防ぐ」ことに重きを置いてきました。しかし、WAFでは、万一攻撃を受けた場合でも、攻撃によって生じる被害の拡大を防ぎ、被害を最小化できるという特長があります。例えば、WAFは不正な通信をすぐに遮断できるため、情報漏えいや改ざんなどの被害が広がるのを防ぐことができます。

以上のような理由から、Webアプリケーションのセキュリティを向上するためにはWAFの導入が必要不可欠ということができるでしょう。

WAFは主に3種類

WAFには、形態別に「ソフトウェア型WAF」「アプライアンス型WAF」「クラウド型WAF」の3種類があります。それぞれ特徴が異なりますので、自社の状況に応じてまずはどの種類のWAFを導入するかを決定しましょう。

| 種類 | クラウド型WAF | ソフトウェア型WAF | アプライアンス型WAF |

|---|---|---|---|

| 導入方法 | 各ベンダーからサービスの提供を受ける | Webサーバーにソフトウェアを インストール |

専用のハードウェアを設置 |

| 料金 | 比較的安価 | 比較的安価 | 比較的高価 |

| メンテナンス | ベンダー側で行うため不要 | 一般的に自社で行う | 一般的に自社で行う |

クラウド型WAF

クラウド上でWAFサービスを受ける形態が「クラウド型WAF」です。特別な機器やソフトウェアを購入する必要がなく、すぐに導入できる点がメリットです。また、更新やメンテナンスもベンダー側で実施するため、自社スタッフの運用・管理負担が小さいという点も見逃せません。サービスによっては多層防御などWAF以外の機能を備えており、自社のセキュリティを一気に向上できる可能性もあります。例えばNTTPCの「クラウドWAFセキュリティオペレーションサービス」では、WAFに加えてIPS/DDoS対策など主要なセキュリティ機能も併せて提供しています。

ソフトウェア型WAF

自社でWebサーバーを運用していて、サーバーの能力にも余裕がある場合には、「ソフトウェア型WAF」(ホスト型WAF)の導入を検討しましょう。比較的安価で、既存のWebサーバーにインストールするだけで導入が可能です。一般的にWebサーバー数により購入ライセンス数が決定されるため、通信量が変動する場合などでも料金の見通しが立てやすいというメリットもあります。

ただし、初期設定や運用・保守などは自社で行う必要があります。Webサーバー毎にインストールする必要があるため、特にサーバーの数が多い場合などでは適切な維持管理が課題となることもあるでしょう。また、ソフトウェアや使用状況によってはWebサーバーへの負荷が課題となるかもしれません。

アプライアンス型WAF

WAF専用に作成されたハードウェアを通信経路上に配置する形態が「アプライアンス型WAF」(ゲートウェイ型WAF)です。比較的高価ですが、既存のサーバーに負荷を与えることなくWAFを導入できます。また、設定変更により柔軟な運用が可能であることもメリットです。

ただし、ソフトウェア型WAF同様、初期設定や運用・保守などは自社で行う必要がある点が弱点といえます。柔軟な運用が可能である反面、設定変更や保守作業には高度な知識や技術が必要となる点には留意しておきましょう。

WAFは多くの攻撃を防ぐことができる

WAFは次にあげるような様々な攻撃を防ぐことができます。ただし、WAFのみですべての攻撃からWebサーバーを防御できるわけではありません。WAFでは防ぎきれない攻撃に対策するため、IDS/IPSやFWなどと組み合わせて利用する必要があることに留意しましょう。

SQLインジェクション

「SQLインジェクション」は、データベースへの命令文である「SQL」を使用し、Webアプリケーションの脆弱性を突いてデータの消去や改ざん、情報漏えいを狙う攻撃です。FWやIDS/IPSでは保護することが困難なこの種の攻撃には、Webアプリケーション層の保護に特化したWAFが有効です。

特にWAFは、アプリケーションの脆弱性を悪用する攻撃を自動的に検知・遮断するため、開発段階での対応に加えて有効なセキュリティ層となります。

クロスサイトスクリプティング

「クロスサイトスクリプティング」は、Webページを動的に生成するWebアプリケーションの脆弱性を突いて任意のスクリプトを実行する攻撃です。クッキーの漏出や個人情報の漏えいの被害を受ける恐れがあります。

この種の攻撃は、まさにWebアプリケーションの脆弱性保護を主目的とするWAFの得意分野といえます。

OSコマンドインジェクション

「OSコマンドインジェクション」は、SQLインジェクションと同じように、WebサーバーへのリクエストにOSへの命令文を紛れ込ませ、不正に実行させる攻撃です。サーバー内のファイルの消去や改ざん、情報漏えいなどの被害を受ける可能性があります。

こちらもWebアプリケーションを標的とした攻撃のため、WAFにより防御することができます。

cookie改ざん

「cookie」は、Webサイトにアクセスした際に、Webサーバー側がWebブラウザー内に保存するファイルのことを指します。「cookie改ざん」は、このcookieを改ざんし、正規のユーザーに成りすまして不正な操作を行う攻撃です。また、cookie内部に含まれる個人情報を窃取する「cookie窃取」という攻撃もあります。WAFはcookieの監視や暗号化を行い、こうした攻撃を防止することができます。

パラメーター改ざん

WebブラウザーがWebサーバー側にWebページの情報をリクエストする際には、「URLパラメーター(クエリ文字列、URLの末尾に付く「?」以降の文字列)などのパラメーターが付加されます。「パラメーター改ざん」は、このパラメーターを改ざんし、決算処理の内容を不正に変更したり、アカウント情報を悪用したりする攻撃です。WAFはパラメーターを監視し、ブロック・保護を行い、こうした攻撃を防止することができます。

パス名パラメーターの未チェック/ディレクトリ・トラバーサル

「パス名パラメーターの未チェック/ディレクトリ・トラバーサル」は、外部から寄せられるリクエスト内にWebサーバー内のファイル名を直接指定している場合に、不正なファイルを指定して意図しない処理を行わせる攻撃です。ファイルの消去や改ざん、情報漏えいなどの被害を受ける可能性があります。こちらも、WAFにより被害を防止することができます。

DDoS攻撃

「DDoS攻撃」(Distributed Denial of Service attack、分散型サービス拒否攻撃)は、Webサーバーに対して過剰な接続要求やデータを送付し、サーバーの停止を狙うサイバー攻撃です。WAFはWebアプリケーションへの通信やアクセスを監視し、そのうち不正なものを検知・遮断できるため、IDS/IPSと同様にDDoS攻撃への対策として有効です。

バッファオーバーフロー

「バッファオーバーフロー」は、Webサーバーに許容量以上のデータを送りつけ、誤作動を狙う攻撃です。攻撃によりサーバーが乗っ取られ、ほかのサーバーへの攻撃などに悪用される恐れがあります。WAFによりあらかじめ許容量を細かく設定しておけば、バッファオーバーフロー攻撃を効果的に遮断することができます。

WAFは主に2つの方式で攻撃を防いでいる

具体的にはWAFはどのような仕組みでWebアプリケーションへの攻撃を防いでいるのでしょうか。実はWAFでは「シグネチャ」と呼ばれる通信のパターンを使用して攻撃を探知しています。

ブラックリスト方式

ブラックリスト方式は、ブラックリストに不正な通信のシグネチャを定義しておき、それに該当する通信を不許可とする方式です。

リストに含まれない正規の通信を妨げることがないというメリットがある反面、新たな攻撃方法が登場した場合にはシグネチャを逐次更新(追加)する必要が生じます。

ホワイトリスト方式

ホワイトリスト方式は、ホワイトリストに許可する通信のパターンを定義しておき、それ以外の通信をすべて不許可とする方式です。

ホワイトリストの作成にはある程度のコストと時間が必要ですが、不正な通信を確実に拒絶できるという利点があります。ただし、リストにない正規の通信まで拒否してしまう可能性もあります。

WAFを導入する時の比較ポイント

実際にWAFを導入するにあたり、数あるサービスの中からどのように自社に適したものを選択すればよいのでしょうか。次に主なポイントを3点あげます。

WAFの種類

前段で説明していますが、WAFには大きく分けて「ソフトウェア型WAF」「アプライアンス型WAF」「クラウド型WAF」の3種類があります。自社のWebサイトの運用形態やシステム担当部署の有無などにより選択する必要があります。

費用対効果

WAFの導入には一般的に初期料金、月額使用料などが必要となります(一部、無料で利用できるオープンソースのWAFなどもあります)。自社が必要とするセキュリティのレベルを決定し、それに見合った性能をもつサービスを選びましょう。

サポート体制

導入後のサポート体制も確認しておきましょう。

もし障害や攻撃が起きた場合は、迅速に原因調査や復旧支援をしてもらえるかどうかもサポート選びの大切なポイントです。

また、24時間365日対応可能か、連絡手段は電話・メール・チャットなど複数の相談窓口が用意されているかなど確認が必要です。

さらに、サービスによってはアクセス状況や誤検知の発生状況を分析して定期レポートなどを提供してくれるサポートもあります。

パフォーマンス影響

WAFはFWとWebサーバーとの間に設置し、Webアプリケーションがやり取りするデータを監視します。そのため、パフォーマンスにある程度の影響を与えます。本格導入前に、試験導入を通して応答速度への影響を測定することをお勧めします。また、対象サーバーを追加した際の性能維持についても確認しておきましょう。

チューニング容易性

どのようなWAFでも誤検知が発生する可能性があります。誤検知を軽減するためには、随時ブラックリストやホワイトリストの更新など調整が必要となります。導入に際しては、管理コンソールの使いやすさや直感的に理解できるUIを備えているか、ルールの調整が可視化されているかなどを確認しましょう。

脅威インテリジェンス提供

「脅威インテリジェンス」とは、脅威情報を収集し、それらを加工・分析することにより得られる情報を用いてセキュリティ対策を行うことを指します。単なる情報に留まらず、背景情報や具体的な対応策を含む「インテリジェンス」提供の有無も確認しましょう。また、近年ではAIを活用したリアルタイムによるシグネチャの自動更新、誤検知の低減なども実現しています。

EC・クラウド・金融システムなどに最適NTTPCの

「クラウドWAFセキュリティオペレーションサービス」の活用例

ECサイトの信頼性向上を目指す企業には、特にWAFの導入がおすすめです。たとえばNTTPCの「クラウドWAFセキュリティオペレーションサービス」を導入すれば、「SQLインジェクション」などデータベースを標的とした攻撃を受けた場合にも、不正な通信を遮断して情報漏えいを防止できます。

また、AWSやAzure、オンプレミスサーバーなど、環境の異なる複数のサイトを運営しているグループ企業にもNTTPCの「クラウドWAFセキュリティオペレーションサービス」は適しています。環境に依存せず、Webサイトのセキュリティ対策を一元的に管理できるため、運用効率の面でも大きなメリットがあります。

さらに、オンライン証券サイトなど、顧客の個人情報や売買履歴などクリティカルなデータを扱うサービスにおいても有効です。データ漏えいや改ざん、サービス停止などのリスクを抑えて、システムの安定稼働を実現できます。

まとめ

今回はWAFがどのようなものか、またWebアプリケーションをどのような攻撃から保護することができるのかについて解説しました。

Webアプリケーションには今後も多様化、高度化が求められていくことでしょう。この機会に自社のWebアプリケーションのセキュリティ対策についていま一度見直し、必要に応じてWAFの導入も検討してみてはいかがでしょうか。

※AWSは、米国その他の諸国における、Amazon.com, Inc.またはその関連会社の商標です。

※Microsoft Azureは、米国Microsoft Corporationの米国およびその他の国における登録商標または商標です。

※ICT Digital Columnに記載された情報は、リリース時点のものです。

商品・サービスの内容、お問い合わせ先などの情報は予告なしに変更されることがありますので、あらかじめご了承ください。