クラウドセキュリティとは?クラウド環境のリスクと対策方法

クラウドサービスの普及にともない、クラウド環境特有のリスクが顕在化しています。今回は、クラウドサービスを安全に利用するための「クラウドセキュリティ」、および想定されるリスク、利用者のセキュリティ対策範囲、具体的な対策などについて紹介します。

- 目次

クラウドセキュリティとは?

「クラウドセキュリティ」は、クラウド環境特有のリスクに対してセキュリティ対策を行うことを指します。

「初期コストが低く拡張性に優れる」「どこからでもアクセス可能で情報共有が容易」「自社の運用管理コストを低減できる」などの利便性により、幅広い業種において普及が進むクラウドサービスですが、その一方で情報流出などの事故も増加しています。

クラウドサービスを安全に利用するためには、利用者側からはサービスに対する理解の促進、提供側からは事故を防ぐ機能やツールの提供など、サービス利用者・サービス提供者の両面からの対策が必要となります。実際に、そうした事態を受けて総務省も2022年10月にガイドラインを発行しました。

参考:総務省「クラウドサービス利用・提供における適切な設定のためのガイドライン」

クラウドサービスはその提供形態により「SaaS」「PaaS」「IaaS」の3種に分けられ、必要なクラウドセキュリティもそれぞれ異なります。まずは3種のクラウドサービスの違いについてポイントを押さえておきましょう。

SaaS(サース、サーズ / Software as a Service)

「SaaS」(サース、サーズ / Software as a Service)は、クラウド上のソフトウェアを提供するサービスです。具体的にはMicrosoft®社が提供する統合オフィス環境「Microsoft 365」、Googleが提供するグループウェア「Google Workspace」、そしてコミュニケ―ションツール「Slack」「ChatWork」などがSaaSに含まれます。サービスの種類は豊富で、中にはスマートフォンのアプリケーションとして提供されているものもあります。3種の中ではもっとも身近なクラウドサービスといえるでしょう。

PaaS(パース / Platform as a Service)

「PaaS」(パース / Platform as a Service)は、クラウド上の開発プラットフォームを提供するサービスです。具体的にはAmazonが提供する「Amazon Web Service(AWS)」、Microsoftが提供する「Microsoft Azure」、Googleが提供する「Google Cloud Platform(GCP)」などがPaaSに含まれます。OS、ミドルウェアなど構築済みの開発環境に合わせてライブラリ、DBなども提供されるため、PaaSを利用すればすぐにアプリ開発を開始することができます。

IaaS(アイアース、イアース / Infrastructure as a Service)

「IaaS」(アイアース、イアース / Infrastructure as a Service)もクラウド上の開発環境を提供するサービスです。具体的にはAWS、Microsoft AzureなどPaaSと機能差を設けて提供しているサービスのほか、Googleの「Google Compute Engine(GCE)」などがIaaSに含まれます。PaaSとの違いは、IaaSで提供されるのは仮想サーバー、仮想ネットワークなどいわゆる「インフラ」の部分に限定されているということです。そのため、開発プラットフォームを構築する手間はかかりますが、その分自由度が高いという特長があります。

クラウド環境で想定される4つのリスク

では、クラウド環境では具体的にどのようなリスクが生じるのでしょうか。想定されるリスクのうち主なものを4つ紹介します。

1.不正アクセス

クラウドサービスを利用する際にIDやパスワードを入力する場合があります。もしIDやパスワードを不適切な方法で管理したり、利用しているPCやスマートフォンがマルウェアなどに感染したりすると、悪意ある第三者にIDやパスワードが流出し、不正アクセスされる危険性があります。

2.情報漏えい

クラウドサービスはその性質上、サーバーに保管されているデータをインターネット経由で利用できるよう設計されています。つまりインターネット回線に対して「開かれた」状態にある訳ですから、必要なセキュリティ対策を施していないと第三者による不正アクセスを受けて情報漏えいが生じる危険性があります。

3.データの消失

クラウドサーバー上に保管したデータが予期せず消失してしまうリスクもあります。利用者側の誤った操作による消失に加え、災害や機器故障によりサービス事業者のサーバー上のデータが消失するケースが想定されます。基本的にはサービス提供側でバックアップや復元の仕組みを用意しているはずですが、利用者側でも最低限の対策をしておく必要はあるでしょう。

4.サイバー攻撃

クラウドサーバーは前述の通り「開かれた」公開サーバーですから、サイバー攻撃を受けやすい状態にあるといえます。例えば大量のデータを送りつけることでサーバーをダウンさせる「DDoS攻撃」を受ければ提供中のサービスが停止する危険性がありますし、総当たりによりパスワードの突破を謀る「ブルートフォースアタック」を受ければサーバー内に不正に侵入され情報漏えいなどのリスクに晒される危険性があります。

クラウドの提供形態別|利用者のセキュリティ対策範囲

先に紹介した総務省「クラウドサービス利用・提供における適切な設定のためのガイドライン」では、クラウドセキュリティを高めるためには事業者と利用者が協力して責任を共有する「責任共有モデル」という考え方が必要だと説かれています。その場合、それぞれのセキュリティ対策範囲(責任分岐点)は次の図のようにサービスの提供形態により異なります。ここで利用者目線から各サービスのセキュリティ対策範囲を確認しておきましょう。

| SaaS | PaaS | IaaS | |

|---|---|---|---|

| データ | 利用者のセキュリティ 対策範囲 |

||

| ソフトウェア | |||

| ミドルウェア、OS | 提供者のセキュリティ 対策範囲 |

||

| インフラ |

SaaSの場合

「Microsoft 365」を始めとするSaaSでは、クラウド上のソフトウェアの動作については提供者のセキュリティ対策範囲に含まれるため、利用者は一般的にクラウド上に保存したデータについてのみセキュリティ対策をすればよいとされています。ただし、サービスへのログインに必要となるIDやパスワードなどの管理、アクセス権限設定などは利用者のセキュリティ対策範囲となります。

PaaSの場合

「Google Cloud Platform(GCP)」を始めとするPaaSでは、ミドルウェアやインフラを含む開発プラットフォームおよび動作環境については提供者のセキュリティ対策範囲に含まれます。一方、利用者はクラウド上に保存したデータに加え、自社で開発したソフトウェアの動作やぜい弱性についてもセキュリティ対策範囲となります。具体的には開発プラットフォームに対する定期診断の実施、インシデント発生時の対応ルールの策定などの対策が必要となります。

IaaSの場合

「Google Compute Engine(GCE)」を始めとするIaaSでは、提供者のセキュリティ対策範囲は仮想サーバー、仮想ネットワークなどのインフラに限定されます。反面、利用者のセキュリティ対策範囲はソフトウェアからOSまでの非常に広い領域となるため、サイバー攻撃に対する適切な防御体制を構築するためには各層について広範な知識やスキルを持つセキュリティエンジニアを配置する必要があるでしょう。

クラウドのセキュリティ対策|4つのポイント

では、業務にクラウドサービスを導入する場合、利用者側はどのようなセキュリティ対策に取り組むべきなのでしょうか。詳しく見てみましょう。

1.認証対策

サービス提供者がクラウドサービスの入り口部分に用意しているセキュリティ対策がログイン認証です。次のような対策によりセキュリティを強化することができます。

①Webフィルタリングの設置

フィッシングサイトに誘導される、マルウェアに感染する、などの経緯でのID、パスワードの流出を防ぐには、有害なWebサイトへのアクセスを防ぐWebフィルタリングを実施することが効果的です。

②SSO・多要素認証の導入

パスワードの使い回し、推測しやすいパスワードの使用など、パスワード漏えいのリスクは常にあります。ログイン認証にSSO(シングルサインオン)、ワンタイムパスワード、多要素認証などを併用することでセキュリティを高めることができます。

2.アクセス制御・シャドーIT対策

セキュアWebゲートウェイの設置、CASBの導入などによりクラウドを利用する際のセキュリティを向上させることができます。

①セキュアWebゲートウェイの設置

「セキュアWebゲートウェイ」(Secure Web Gateway、SWG)は、Webアクセスを中継するプロキシの一種で、クラウドサービスとして提供されています。従来のゲートウェイは社内ネットワークとインターネットとの境界線上に設置されていたため社内ネットワーク外の端末を監視することはできませんでしたが、SWGではWeb上の通信すべてを監視し、URLフィルタリングや不正なアプリケーションの利用制限を行うことができます。

②CASBの導入

「CASB」(Cloud Access Security Broker、キャスビー)は、従業員のクラウドサービスの利用を監視するソリューションです。利用状況を可視化してクラウドストレージに保存したデータの不正利用を防いだり、企業が把握していないIT機器を従業員が業務に使用する「シャドーIT」を防止したりすることができます。

3.アカウント / ID管理対策

社外からも利用できるクラウドサービスにとって、アカウントの適正管理は重要です。「退職者のアカウントを早期に停止する」「異動のあった従業員のアクセス権限を適切に変更する」などを徹底することで、アカウントの不正使用を防止することができます。また、不要なアカウントを早期に廃止すれば、アカウント数に依存する課金サービスの運用コストを削減することができます。

4.データの暗号化・バックアップ

仮にクラウドサーバーから情報を抜き取られた場合にもデータを解読されることのないよう、データ自体を暗号化しておくことをお勧めします。また、予期せずデータが消失してしまった場合に備え、定期的にデータをバックアップしておくことも必要でしょう。

5.適正なクラウド事業者の選定

安全に業務に利用できるクラウドサービスを選択するには、まず適正な事業者を選択することが近道となります。1つの指標として、次のような認証を取得しているかどうかを確認してみてはいかがでしょうか。

ISMSクラウドセキュリティ認証(ISO / IEC27017)

「ISMSクラウドセキュリティ認証」は、ISMS-ACにより認定されているクラウドサービス向けのセキュリティ国際規格です。認証には情報セキュリティに関するISMS認証が前提となっており、さらに年1回の運用記録審査(サーベイランス審査)と3年に1回の再認証審査(更新審査)があるため、継続的にクラウドセキュリティに取り組んでいることの証左となり得ます。

CSマーク

「CSマーク(クラウドセキュリティ・マーク)」は、JASA(日本セキュリティ監査協会)が発行する認証マークです。ISMSとは異なり、クラウドサービスに限定した認証制度で、目的に応じて「ゴールド」(第三者認証)と「シルバー」(自主監査)から選択することができます。認証対象は日本国内のみとなっています。

CSA STAR認証(CSA Security)

「CSA STAR認証」は、アメリカの業界団体CSA(Cloud Security Alliance)による認証制度です。ISMSクラウドセキュリティ認証と同様にISMS取得が前提となっており、その上でISMSではカバーできないクラウド特有のセキュリティリスクに対応できていることを証明する認証となっています。

FedRAMP認証

「FedRAMP」(Federal Risk and Authorization Management Program)認証は、アメリカ政府機関が発行する認証制度です。アメリカ政府の採用基準をクリアしているため信頼性が高く、特にアメリカ政府機関が利用するクラウドサービスを提供する事業者については取得が必須の認証となっています。

ECE StarAudit Certification

「ECE StarAudit Certification」は、Euro Cloud Europe(ECE)による認証制度です。クラウドサービスの確認要件を「クラウド形態(IaaS、PaaS、SaaS)」など6つの領域に分割し、それぞれの項目を星の数で評価する点が特長です。

SOC2(SOC2+)

「SOC2(SOC2+)」(Service Organization Controls)は、米国公認会計士協会(AICPA)が定める内部統制保証報告の枠組みで、「セキュリティ」「可用性」など5つのカテゴリーから評価対象を選択することができます。

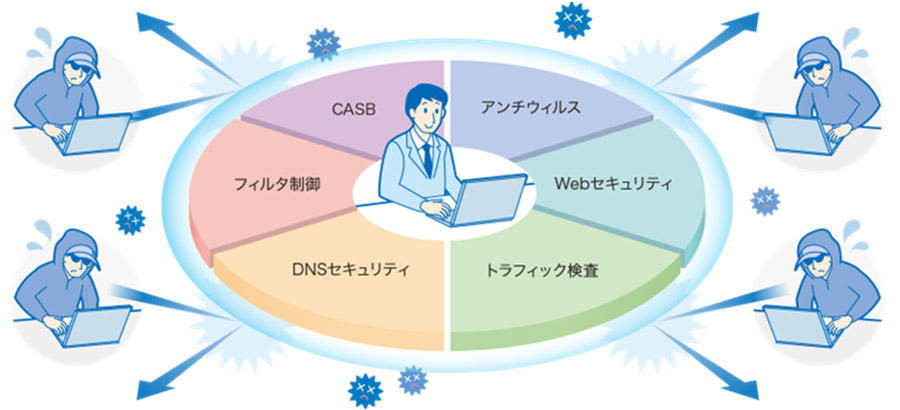

クラウドセキュリティ対策なら「Secure Access Gateway」がおすすめ

NTTPCの「Secure Access Gateway」は、ゼロトラストの設計思想にもとづくSASE(Secure Access Service Edge)サービスです。セキュアWebゲートウェイ機能により、働く場所に関係なく安全にSaaSを利用できます。

CASB(Cloud Access Security Broker、キャスビー)は従業員のクラウドサービスの利用状況を監視する機能で、シャドーIT対策として利用可能。そのほか、マルウェア感染を防止するための「アンチウイルス」機能、安全にWebを利用するための「Webセキュリティ」機能、悪意あるデータの受信をブロックする「トラフィック検査」機能、DNSの名前解決を利用して悪意のあるサイトへの通信をブロックする「DNSセキュリティ」機能、細やかなアクセス制御を実現する「フィルタ制御」機能なども搭載。

「Secure Access Gateway」は、これら複数の機能により企業の抱えるセキュリティ上の課題を解決します。

Secure Access Gatewayについての詳細は、「【ゼロトラスト / SASE】初期料金0円で導入可能、簡単・安心・快適なネットワークセキュリティ」を参照してください。

まとめ

今回はクラウド環境特有のリスクに対してセキュリティ対策を行う「クラウドセキュリティ」について解説しました。

クラウド環境では「不正アクセス」「情報漏えい」「データの消失」「サイバー攻撃」などのリスクが想定されますが、クラウドサービスの提供形態(SaaS、PaaS、IaaS)により利用者のそれぞれセキュリティ対策範囲と具体的な対策は異なります。

今回紹介したセキュリティ対策を参考に、クラウドサービスを安全に業務利用できる体制を整えましょう。

※Microsoftは、米国 Microsoft Corporation およびその関連会社の商標です。

※Microsoft 365、Microsoft Azureは、米国Microsoft Corporationの米国およびその他の国における登録商標または商標です。

※Amazon Web Servies、AWSは、米国その他の諸国における、Amazon.com, Inc.またはその関連会社の商標です。

※ICT Digital Columnに記載された情報は、リリース時点のものです。

商品・サービスの内容、お問い合わせ先などの情報は予告なしに変更されることがありますので、あらかじめご了承ください。