IDS・IPSとは?攻撃を防ぐ仕組みや役割、導入の選定ポイントを紹介

IDS/IPSとは、ネットワーク/サーバーへの異常な通信や不正なアクセスを検知・防御するシステムです。今回はIDSとIPSの違いや、仕組み・役割、またどのような種類があるかを解説したうえで、IDS/IPS導入の選定ポイント・メリットについて紹介します。

この記事で紹介している

サービスはこちら

- 目次

IDSとは?

IDS(Intrusion Detection System)は、日本語では「不正侵入検知システム」と呼ばれており、ネットワーク上の通信を監視して、不正なアクセスやその兆候を検知し管理者などに通知する役割を持ちます。

IPSとは?

IPS(Intrusion Prevention System)は、日本語では「不正侵入防止システム」と呼ばれており、ネットワーク上の通信を監視して不正なアクセスをブロックする役割を持ちます。

IDSとIPSの違い

IDSもIPSも共にネットワーク上の通信を監視して異常を検知する働きを持ちますが、IDSが検知した結果を通知するまでなのに対し、IPSは必要に応じて通信を遮断する防御機能を有している点に違いがあります。

IDS/IPSの必要性

IDS/IPSは、特にシステム障害の未然防止に役立ちます。DoS/DDoS攻撃やSynフラッド攻撃、バッファーオーバーフロー攻撃といった、OS/Webサーバーの脆弱性を突いた攻撃や、負荷を掛ける攻撃への対策として有効です。

システム障害が起きると、業務の一時停止に加え、利用者の信用低下などの損失が生じます。さらに、復旧作業の手間やコストが発生しますので、IDS/IPSでシステム障害を未然に防ぐことがいかに重要かお分かりになりましたでしょうか。

IDS/IPSの仕組み

IDS/IPSは大きく分けて2つの仕組みで「異常」を検知します。

一つはあらかじめ「異常」なパターンを登録しておき、パターンにマッチした通信を検知する方法で、「シグネチャ型」と呼ばれます。

もう一つはあらかじめ「正常」なパターンを登録しておき、そのパターンから外れた通信を検知する方法で、「アノマリ」型と呼ばれています。

IDS/IPSの種類

IDS/IPSにはさまざまな種類があります。導入を検討する場合は、それぞれの特徴を踏まえ、自社に最適なものを選択しましょう。

ネットワーク型とホスト型

IDS/IPSは監視する対象により「ネットワーク型」と「ホスト型」の2つに分類されます。

ネットワークを監視する「ネットワーク型」は、ネットワーク上に監視システムを用意し、広範囲にわたり異常な通信を検知するものです。

それに対し、サーバー上に監視システムを用意し、コンピュータへの通信履歴やファイルへのアクセス状況などを監視するものが「ホスト型」です。

自社において監視したい対象が何かを明確にして方式を選択しましょう。

シグネチャ型とアノマリ型

異常を検知する仕組みに「シグネチャ型」と「アノマリ型」の2つがあることは既にお話ししましたが、こちらも自社のITリソースなどに応じて選択しましょう。

あらかじめ異常なパターンを登録しておく「シグネチャ型」は、不正な対象とする攻撃を確実に防ぐことができるというメリットがある一方で、未知の攻撃を防ぐことが難しいというデメリットもあります。

また、あらかじめ正常なパターンを登録しておく「アノマリ型」では、正常なパターンから外れた未知の攻撃を防ぐことができるというメリットがある一方、業務内容やワークフローの変化に応じて常にパターンを更新する必要があるというデメリットもあります。

IDS/IPSのメリット

ここでIDS/IPSのメリットについてまとめてみましょう。

- 従来のシステムでは対応できない攻撃を検知できる

-

不正アクセスを防ぐセキュリティシステムには従来からファイアウォール(Firewall、FW)がありますが、IDS/IPSではファイアウォールでは対応できなかった攻撃を検知することができます。

- リアルタイムで検知・防御を実施できる

-

IDS/IPSの強みは、リアルタイムで異常を検知できる点にあります。アクセスログを解析して初めて不正アクセスがあったことに気がつくといった事態を防ぐことができます。

- 柔軟な対応が可能

-

IDSでは、異常検知の報告があった後、いったんシステムを停止するか、暫定的な対策を施したうえでサービスを継続するかなど、柔軟な対応を取ることができます。また、IPSを活用すれば対策が急がれる攻撃に対して迅速な対処が可能です。

IDS/IPSとファイアウォール(FW)、WAFの違い

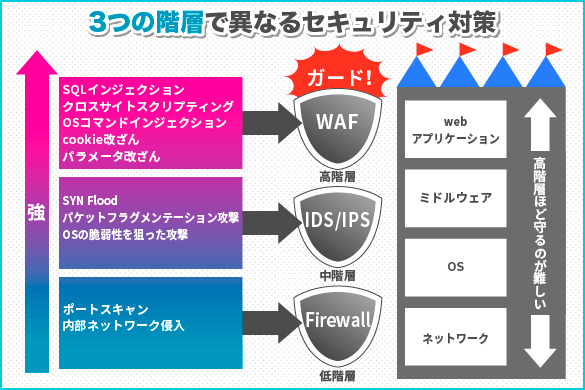

セキュリティシステムには、IDS/IPSの他にもファイアウォール(FW)、WAFなどがあります。それぞれの役割とIDS/IPSとの違いについてまとめます。

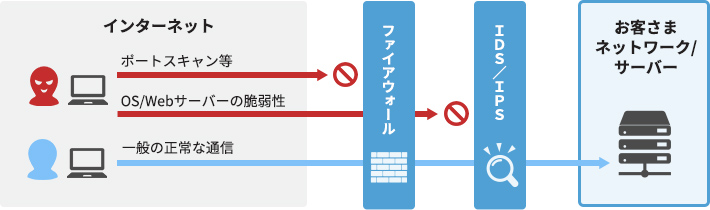

IDS/IPSとファイアウォール(FW)の違い

ファイアウォール(FW)は「防火壁」の意味で、インターネットを通じた不正アクセスやサイバー攻撃などから壁の内部にあるネットワークを守る機能です。ポートスキャンやネットワークへの侵入を防ぐことが可能ですが、通信の内容までは精査せず、送信元/送信先(IPアドレス・ポート)のみで正常・異常を判断しているため、OS/Webサーバーの脆弱性を突いた攻撃を防ぐことは困難と言えます。

IDS/IPSとWAFの違い

WAF(Web Application Firewall)はWebアプリケーションの脆弱性を突いた攻撃からの防御に特化したセキュリティシステムです。SQLインジェクション、クロスサイトスクリプティング、OSコマンドインジェクションなど、正常なリクエストを装っているためIDS/IPSでも検知することのできない攻撃や、クッキー情報やパラメータの改ざんなどの攻撃からWebサーバーを防御します。

IDS/IPSで防げる攻撃の種類

では、IDS/IPSで防げる攻撃にはどのようなものがあるのでしょうか。いくつか具体的に見てみましょう。

OSやWebサーバーの脆弱性を狙った攻撃

OSやWebサーバーの脆弱性を突いた悪意のあるスクリプトを実行させ、本来アクセスできないはずのファイル等にアクセスする「エクスプロイト」と呼ばれる攻撃を防ぐことができます。

マルウェア感染

ワームやトロイの木馬といったマルウェア(悪意のあるソフトウェア)を検知し、社内システムへの感染を未然に防ぐことができます。

バッファーオーバーフロー

Webサーバーに許容量以上のデータを送りつけ、システムの停止や誤作動、さらに悪意あるコードの実行を狙う「バッファーオーバーフロー」攻撃を防ぐことができます。

SYNフラッド攻撃

DoS攻撃の一種でTCP接続を行う際に最初に送信される「SYNパケット」を大量に送信することでサーバーダウンやシステム停止を狙う「SYNフラッド攻撃」を防ぐことができます。

IDS/IPSで防げない攻撃の種類

一方、IDS/IPSだけでは防げない、または防ぐことが難しい攻撃も存在します。次に3点をあげます。

SQLインジェクション

「SQLインジェクション」は、Webアプリケーションの脆弱性を利用してデータベースを不正に操作する攻撃です。前述のように、IDS/IPSではWebアプリケーションの脆弱性を突いた攻撃は防げませんので、必要に応じてWAFを導入しましょう。

クロスサイトスクリプティング(XSS)

「クロスサイトスクリプティング(XSS)」は、脆弱性のある入力フォームや掲示板などに、悪意のある第三者がそこへ罠を仕掛け、ユーザーがアクセスしたときに、個人情報を盗むなどの攻撃です。SQLインジェクション同様、Webアプリケーションの脆弱性を利用した攻撃のためIDS/IPSでは防ぐことはできません。

OSコマンドインジェクション

「OSコマンドインジェクション」は、ウェブサーバーへのリクエストにOSへの命令文を紛れ込ませ、サーバー内ファイルの改ざん、削除、流出を狙う攻撃です。Webアプリケーションの脆弱性を利用した攻撃のためIDS/IPSでは防ぐことはできません。

IDS/IPSの導入なら低コストで多層防御できる

NTTPCのクラウドWAFがおすすめ

NTTPCの「クラウドWAFセキュリティオペレーションサービス」は、IDS/IPSに加え、ファイアウォールやクラウド型WAFなどの防御機能を実装したクラウド型のサービスです。さまざまな攻撃からお客さまのWebサーバーを保護し、円滑な事業継続をサポートします。

さらにDDoS対策サービスをオプションでも提供しております。NTTPCのクラウドWAFセキュリティオペレーションサービスなら、ワンストップでお客さまに必要な多層防御を提供できます。

IDS/IPSの導入をおすすめしたい企業・事業内容の一例

では、具体的にはどのような企業・事業内容においてIDS/IPSの導入が必要なのでしょうか。いくつか例をあげてみましょう。

セキュリティの強化を課題としている企業

「正体の分からない添付ファイルは開封しない」、「怪しいリンクはクリックしない」とよく言われますが、実際に添付ファイルやリンク経由でのマルウェア感染が多いことも事実です。マルウェア感染に対して根本的な対策が必要な場合には、IDS/IPSの導入も選択肢の一つとなるでしょう。

個人情報などの重要なデータを取扱う企業

個人情報やクレジットカード情報などを取扱う企業において、情報漏洩は事業継続に直接影響を与えるインシデントです。エクスプロイト攻撃やマルウェア等の攻撃により、サーバーから重要データの漏出を防ぎたい場合には、導入をおすすめいたします。

無停止連続稼働が求められている企業

サービスの無停止連続稼働が求められる企業にもIDS/IPSはおすすめです。万一サービス停止を狙う攻撃を受けた場合でも、即座に検知・防御機能が働きサービス運営を継続することができるでしょう。

IDS/IPSを導入する際の選定ポイント

最後に、IDS/IPSを導入する際の選定ポイントについて述べます。

導入時のサポート、コスト

セキュリティ対策にはスピードが求められます。導入コストはもちろんですが、運用開始までの期間も確認しましょう。また、IDS/IPSの導入時には、各種設定も必要となります。導入時のサポートなどについても確認しましょう。一般的に、クラウド型のサービスであれば比較的早期の導入が可能です。

運用時のサポート、コスト

シグネチャ型、アノマリ型に関わらず、検知パターンは常に更新する必要があります。導入時には、自社のスタッフで運用していくか、検知パターンのチューニングや更新までを提供している事業者のサービスを利用するかを選択する必要があります。

IDS/IPS以外のサービスの有無

自社のセキュリティを向上するには、IDS/IPSの他にもファイアウォール(FW)やWAFなどさまざまなセキュリティシステムが必要です。現状で不足しているシステムがある場合、合わせて導入することができるかも大きなポイントとなります。

まとめ

今回はIDS/IPSとは何か、そしてIDSとIPSの違いや、仕組み・役割、またどのような種類があるかを解説したうえで、IDS/IPS導入の選定ポイントについて紹介しました。ファイアウォール(FW)やWAFとの守備範囲の違いや、IDS/IPSの導入により防ぐことのできる攻撃、得られるメリットについてもお分かりになったかと思います。今回のコラム記事を参考に、自社のセキュリティ対策として、IDS/IPSやWAF導入の要否について、いま一度検討してみてはいかがでしょうか。

※ICT Digital Columnに記載された情報は、リリース時点のものです。

商品・サービスの内容、お問い合わせ先などの情報は予告なしに変更されることがありますので、あらかじめご了承ください。