マルウェア「Emotet(エモテット)」の脅威・特徴と対策を徹底解説!

2019年末に国内で猛威を振るい、現在ふたたび感染拡大が懸念されているマルウェア「Emotet(エモテット)以下、Emotet」。人間心理を巧みに突いた手口で個人情報の流出などの被害などを狙います。そこで今回は、Emotetの特徴と対策について解説します。

- 目次

マルウェア「Emotet(エモテット)」とは? 感染の恐ろしさ

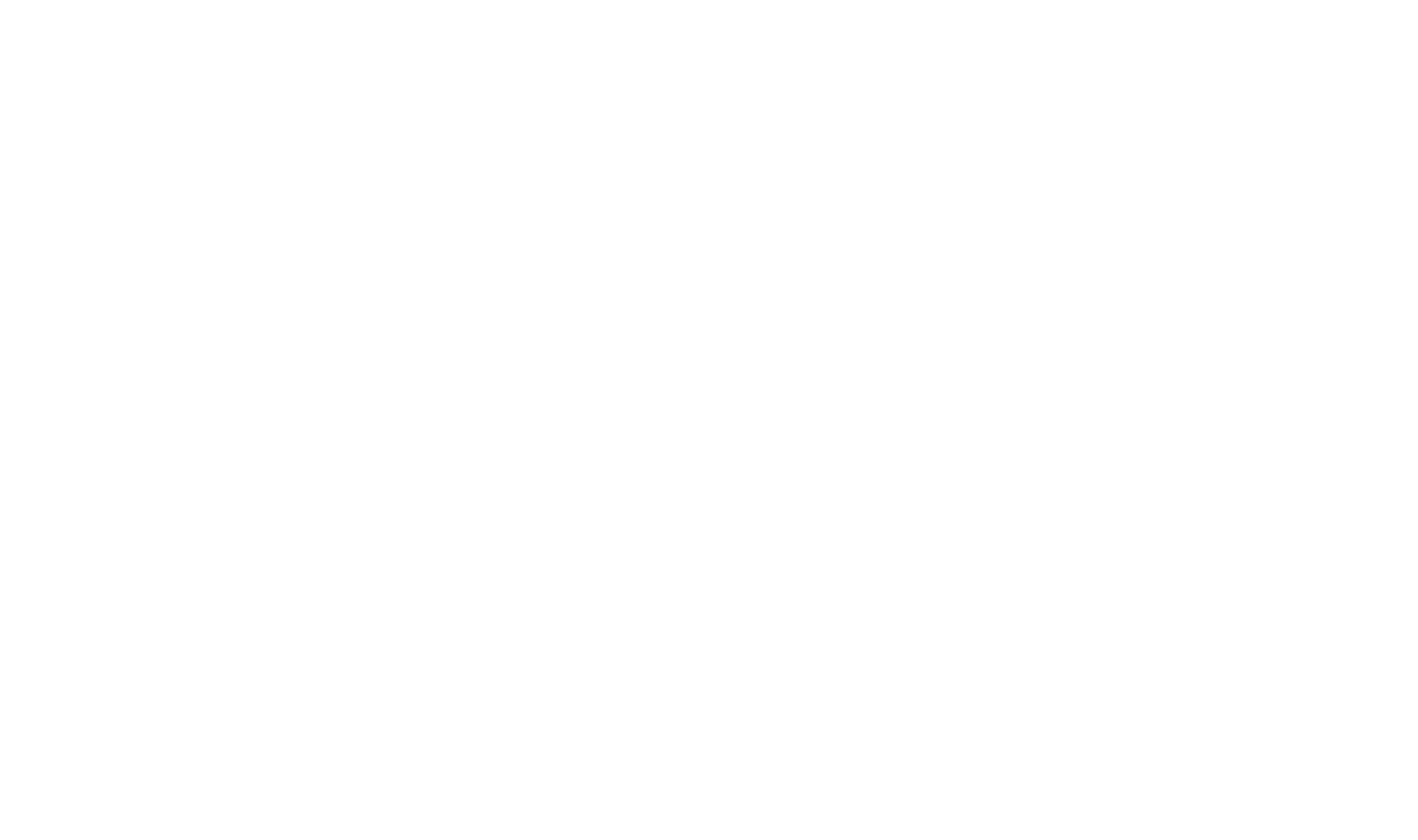

「Emotet(エモテット)」は、メール等を媒介としたマルウェアの一種です。メールに添付された不審なファイルを不用意に開封したり、メールに記載された悪意のあるURLをクリックしたりすることで感染を広げます。・・・と書くと、「なんだ、これまでにもたくさんあったマルウェアの一種か」と思われるかもしれませんが、Emotetの恐ろしさは人間の心理を巧みについて感染を広げる点にあります。

Emotetは、2019年末にメディアで大きく取り上げられたあと2020年末にいったん収束。しかし、セキュリティー企業のトレンドマイクロ社の調査によると2022年2月の日本国内におけるEmotet総検出感染台数は18,785件と過去最高レベルになっており、今後も十分な注意が必要です。

Emotetの攻撃メールとその手口

では、Emotetの攻撃メールとその手口について具体的に見てみましょう。

まず「攻撃メール」はこれまでにあなたがメールのやり取りをしたことのある相手からの返信メールを装い、ボット型のマルウェアから送信されます。題名は「請求書送付のお願い」「新型コロナの予防対策について」など、興味を惹きやすいような巧妙なものとなっています。末尾には自分の送信したメールの本文が引用されていることもあり、さらに警戒心を働きにくくしています。

また、攻撃メールは様々な方法で感染を謀ります。以下にいくつかの手口を紹介します。

①マクロ付きファイル添付

主にMicrosoft WordまたはMicrosoft Excelのファイルを添付する手口です。両ソフトウェアともデフォルトではマクロは自動実行されない設定になっているため、ファイルを開封しようとしても警告メッセージが表示され感染は防止されます。しかし、メール本文で「編集を有効にする」または「コンテンツの有効化」のボタンをクリックするように指示し悪意あるマクロの実行を促します。マクロが実行されると外部WebサイトからEmotet本体がダウンロードされ感染してしまいます。

②ZIPファイル添付

①で紹介したマクロ付きファイルがされたメールの添付ファイルを圧縮し、パスワード付きのZIPファイルとして添付する手口です。暗号化して圧縮することで、ネットワーク上のメール検疫やウィルス対策ソフトを通過しやすくする狙いがあります。解凍後は①同様の方法で感染を狙います。

③不正URLリンクを含むファイル

不正なURLリンクを含むPDFなどのファイルを添付する手口です。URLをクリックすると、①、②同様にMicrosoft WordまたはMicrosoft Excelのファイルがダウンロードされます。また、PDFファイルのダウンロードなどを謳い、「閲覧には追加ファイルのダウンロードが必要」などと偽って不正なファイルをダウンロードさせる手口も登場しています。

④不正URLリンク

②のリンクを直接本文中に記載し、感染を狙う手口です。アクセスしてしまうと③同様にMicrosoft WordまたはMicrosoft Excelのファイルがダウンロードされたり、不正なファイルがダウンロードされ、感染してしまいます。

以上のように、添付ファイルやメール本文にマルウェア本体が含まれていないことがEmotetの特徴と言えます。

Emotetに感染するとどうなるの?

では、Emotetに感染するとどのような被害が発生するのでしょうか。具体的に見てみましょう。

ランサムウェアに感染し、身代金を要求される

Emotetは「トロイの木馬」として動作します。そのため、外部からランサムウェアに感染させ、機密情報などの業務データを人質として身代金を要求されるなどの危険があります。

重要な個人情報や認証情報などを盗み取られる

Emotetは感染する過程で送受信履歴やアドレス帳などメール関連の情報、感染したPCのID/パスワードなどの認証情報などを窃取します。いったん情報が漏洩すると、以降数か月にわたってEmotetの攻撃メールに使用される危険があります。

Emotetが他の端末に伝染する

Emotetは自己増殖するワームとしての側面も持っています。外部から社内を守る、従来の「境界型セキュリティ」を採用している場合には、いったん社内に侵入されてしまったら社内にEmotetが伝染し蔓延する危険があります。

Emotetの踏み台にされる

感染したPCを不正に遠隔操作して攻撃メールを送信することで、社外への感染拡大に加担させられる危険があります。最新のEmotetでは外部からの指令にHTTPS通信を使用しているため、遮断するにはHTTPS通信にも対応したセキュリティ製品を導入する必要があります。

| 被害の種類 | ランサムウェア感染 | 重要情報の窃取 | Emotet伝染 | 踏み台に悪用 |

|---|---|---|---|---|

| 手段 | マルウェアを無断でダウンロード | PCの情報を外部に送信 | マルウェアが自己増殖 | PCを不正に遠隔操作 |

| 被害の分類 | 脅迫、情報漏洩 | 情報漏洩 | 被害拡大 | 被害拡大 |

| 被害対象 | 機密情報などの業務データ | メール情報、認証情報 | 社内の他PC | 社外のネットワーク |

Emotetに感染してしまった際の対策と予防の方法

Emotetに感染しているかを確認する

取引相手などから「身に覚えのない添付ファイルが届いた」「ファイルのダウンロードを促す不審なメールが届いた」などといった連絡が来る、または自身のID/パスワードを悪用した不正なアクセスが疑われる場合など、Emotetへの感染が疑われる場合には、まず感染の有無をチェックします。

感染が確認されたら、システム管理部門など必要な部署に報告し、Emotetの駆除を行います。また、他のマルウェアも合わせて駆除します。感染したPCの初期化を行えばより安全です。

駆除が完了したら、感染拡大を防止するため、感染したアカウントのメールアドレスや認証情報を変更しておきます。加えて取引先などに向けて注意喚起を行います。

日本における情報セキュリティ対策活動の向上に取り組んでいるJPCERT/CC(一般社団法人JPCERTコーディネーションセンター)は、GitHub上にEmotet感染確認ツール「EmoCheck」を公開しています(https://github.com/JPCERTCC/EmoCheck/releases)。まずはこのツールを利用して感染の有無をチェックしましょう。

Emotetの感染予防策

Emotetの被害を予防するには、不審なメールを適切に取り扱うことが一番です。

これまでは本文が英語で書かれていたり、不自然な日本語が使われていたりなどの特徴からある程度不審なメールを見分けることができました。しかし、これまで送受信したメールを悪用したり、時勢に合ったタイトルや本文を使用したりするEmotetに対してはこれまで以上の注意が必要となります。

まずは真正のメールであるかどうかを落ち着いて確認しましょう。もし添付ファイルを開く、または記載されたURLにアクセスする、という場合には、必要に応じて送信者に直接問い合わせるなど、事前に十分な対策を取りましょう。

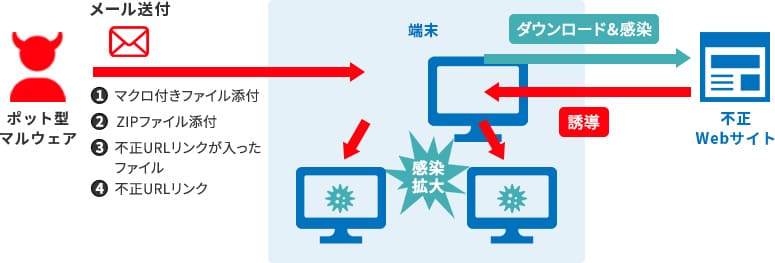

また、添付ファイルを検査・遮断するメールセキュリティ製品や、悪意のあるサイトへのアクセスをブロックするDNSセキュリティ製品などの導入も効果的です。

NTTPCが提供するセキュアアクセスゲートウェイ

NTTPCでは、Emotetの被害を未然に防ぐセキュアアクセスゲートウェイを提供しています。

DNSセキュリティ

NTTPCが提供するセキュアアクセスゲートウェイの「DNSセキュリティ(Cisco Umbrella: DNS Security Essential)」は、DNSを利用してインターネット上の脅威からユーザーを防御するソリューションです。本社、外出先など、場所を問わず不正なURLへのアクセスを遮断し、ユーザーを保護します。

現在お使いのメールセキュリティソリューションと組み合わせて使用すれば、Emotetへの感染対策を飛躍的に向上できます。

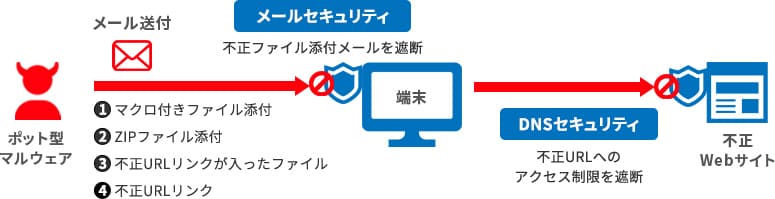

セキュアWebゲートウェイ

NTTPCが提供するセキュアアクセスゲートウェイの「セキュアWebゲートウェイ」は、複数のセキュリティサービスを統合し、クラウド形式で提供するソリューションです。

Webブラウザでのメール確認時に、メールに添付された不正なマクロ付きファイルなどのダウンロードを遮断するとともに、本社、外出先など、場所を問わず不正なURLへのアクセスを遮断し、ユーザーを保護します。

よくあるご質問

先ほど紹介したJPCERT/CCの公式ブログ「JPCERT/CC Eyes」では、EmotetについてのFAQを公開しています。その中からいくつか代表的なものを紹介します。

Emotetとは何ですか?

「Emotet(エモテット)」は、メール等を媒介としたマルウェアの一種です。メールに添付された不審なファイルを不用意に開封したり、メールに記載された悪意のあるURLをクリックしたりすることで感染します。感染すると「ランサムウェアに感染し、身代金を要求される」「重要な個人情報や認証情報などを盗み取られる」「Emotetが他の端末に伝染する」「Emotetの踏み台にされる」などの被害を受ける可能性があります。

外部からなりすましメールが届いたという報告があった場合どうすればよいですか?

送信者自身、または送信者とメールをやり取りした方が感染している可能性があります。特に自分が送信したメールが引用されている場合には送信元または送信元の所属組織が感染している可能性があります。先方に感染の可能性があることを伝え、感染している場合には必要な対策を取るよう注意喚起しましょう。

メールに添付されていた不審なファイルを開いてしまった

添付ファイルを開いただけではEmotetには感染しません。ただし、添付ファイルの「編集を有効にする」または「コンテンツの有効化」のボタンをクリックしてしまった場合は感染している危険性がありますので、システム管理部門など必要な部署に報告する、速やかにEmotetの駆除を行うなど、本コラムで紹介した内容を参考に必要な対策をとってください。

なりすましメールを防ぐことはできますか?

一旦メールアドレス等が流出してしまったら、なりすましメールを防いだり、停止したりすることはできません。同じアドレスを悪用し継続して繰り返し送信されることもあるため、関係者に不審な添付ファイルを開かないよう周知するなどして新たな被害を防止しましょう。また、二次的な被害を防ぐため、OSやセキュリティ製品を最新の状態に保ちましょう。

このほか、疑問を生じた場合には上記JPCERT/CCの公式ブログ「JPCERT/CC Eyes」のご一読をおすすめします。

まとめ

今回は「Emotet(エモテット)」の特徴と対策について解説しました。

Emotetが不用意な添付ファイルの操作や不審なURLのクリックにより感染すること、感染するとランサムウェアへの感染や重要な情報の窃取などの被害を受ける可能性があることがお分かりいただけたでしょうか。

Emotetの被害は、不審なメールは適切に取り扱う、添付ファイルを検査・遮断するメールセキュリティ製品や悪意のあるサイトへのアクセスをブロックするDNSセキュリティ製品などを導入する、などの対策により防止することができます。

日々手口が巧妙化し、被害が拡大し続ける現在、Emotet攻撃に関する防御策の強化を検討してみてはいかがでしょうか。

※ICT Digital Columnに記載された情報は、リリース時点のものです。

商品・サービスの内容、お問い合わせ先などの情報は予告なしに変更されることがありますので、あらかじめご了承ください。

この記事で紹介している

サービスはこちら

DNSセキュリティ(Cisco Umbrella)DNSセキュリティ(Cisco Umbrella)は、DNSの名前解決を利用して、本社、外出先などの場所やアクセス方法を問わず、インターネットアクセスを保護するサービスです。"導入しやすい価格"でネットワークの安全性と快適性をサポートします。