技業LOG

増え続けるDDoS攻撃から、見えてきた課題と対策

2011年頃からインターネットからのDDoS(分散型サービス妨害)攻撃が多くなった。

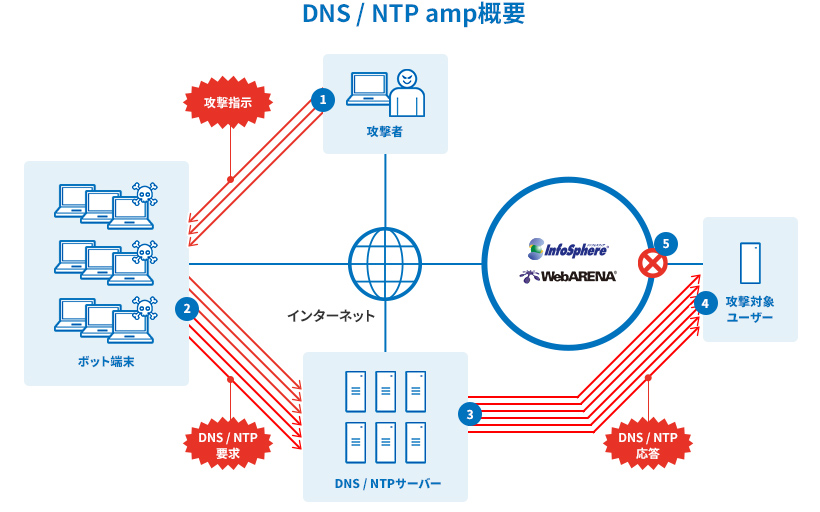

DNS / NTPのように一般的に誰もが使うようなプロトコルを用いた、amp攻撃(amplification attack)が主流となり、手軽に大規模な攻撃を行うことが可能となり、ユーザーへの被害が増加した。

amp攻撃の仕組み

- 攻撃者がボット化された大量のクライアント端末に攻撃指示

- ボット化されたクライアント端末が、送信元アドレスを攻撃対象のアドレスとして詐称した、小さなサイズのクエリ(要求)パケットをサーバーに送り出す

- それを受信したサーバーが数倍から数十倍のサイズのリプライ(応答)パケットに増幅してクライアント(送信元)に送り返す

- 実際に送信したクライアントはボットだが、送信元アドレスが詐称されているため、そのアドレスを持つ攻撃対象にパケットが送られてしまう

- 攻撃対象には、同時に多数のサーバーから増幅されたパケットが送り込まれるため、結果サービス継続不能となる

NTTPCでは、NTT東日本・NTT西日本が提供する「フレッツ」を用いた、アクセス回線サービスのユーザーが狙われることが特に多かった。攻撃により網終端装置の中継回線帯域が圧迫され、同じ網終端装置の別ユーザーにも通信影響が発生した。また攻撃が酷くなると網終端装置の処理負荷が高まり、耐え切れずに装置リブートによる、通信への影響が発生した。

データセンターのユーザーもamp攻撃により、「フレッツ」と同様な影響を受けていた。共用ホスティング(WebARENA Suite)サーバーでは回線圧迫やサーバーCPU高負荷により、サービス断が発生し、対象以外の同じサーバーのユーザーにも影響が出ていた。ハウジング(WebARENA Symphony)ユーザーも上位のgwルーターの中継回線が圧迫され、他ユーザーへのDDoS攻撃の巻添えになり、サービス断が引き起こされていた。

■課題まとめ

- DDos攻撃によるユーザーの被害が増加

- 網終端装置の中継回線帯域が圧迫され、同装置を利用する別ユーザーにも影響

- 攻撃により網終端装置の処理負荷が高まり、装置リブートによる、通信への影響が発生

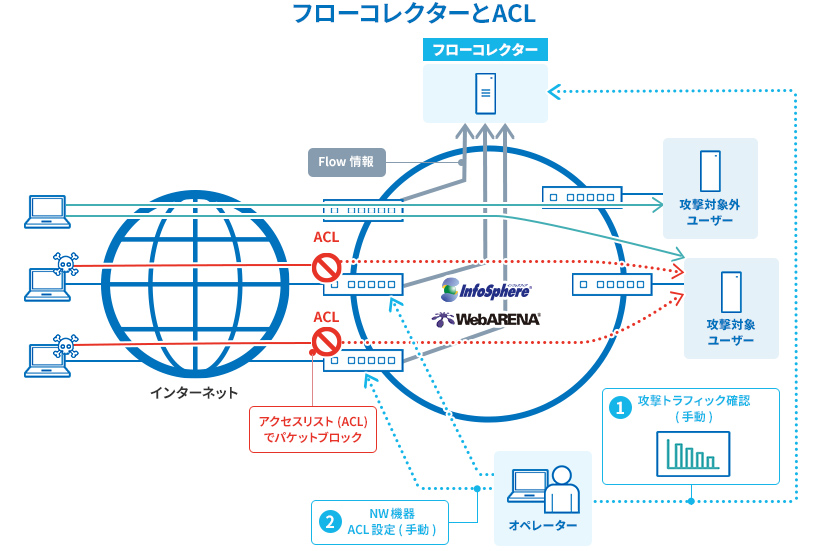

対策1:フローコレクターの導入

最初の対策(DDoS攻撃が多発する前から取組み始めていた対策)として、ネットワーク機器のトラフィック情報を、netflowやsflowのflow情報として出力して、それらを収集して可視化する、フローコレクターを導入した。監視アラームやユーザー申告によりトラフィックを分析し、対処することが可能となった。

その対処としては、分析結果に基づき、網の入口のネットワーク機器でアクセスリストを設定し、攻撃をブロックした。しかしその対処には問題があり、攻撃の検知分析後に監視チームがアクセスリストの手順書を作成し、手動で複数のルーターに設定していたため、時間がかかっていた。攻撃内容が変化すると、それに追従するために、また時間がかかっていた。

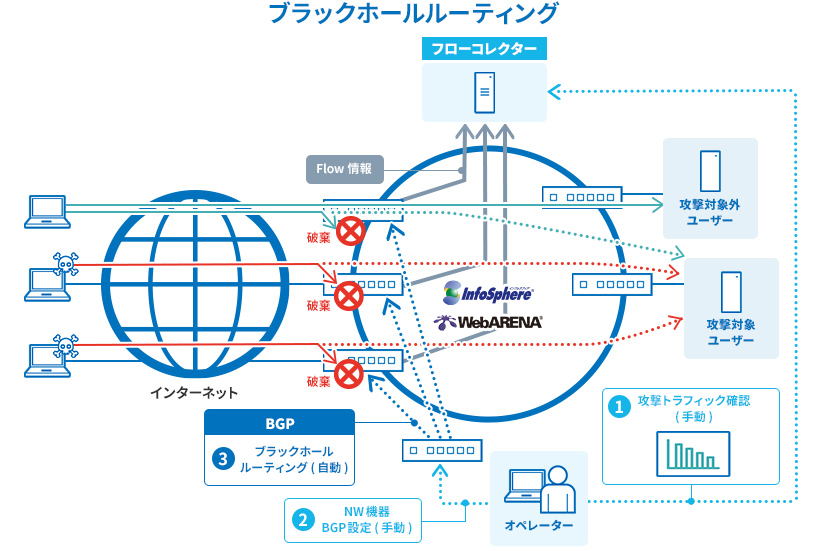

対策2:ブラックホールルーティングの仕組みを導入

処理対応時間を短縮するために対策を講じ、ブラックホールルーティングの仕組みを網内に導入した。1つのネットワーク機器に攻撃対象へのNULLルーティングを設定することで、網の入口の全ルーターに対して、BGPによりその経路情報を伝搬し、一斉に全ルーターで攻撃対象へのパケットをドロップすることが可能となった。

時間は短縮出来たが新たな問題が発生した。ブラックホールルーティングをしている間は、攻撃対象のユーザーは、網内とは通信出来るが、網外への大多数の通信が一切出来ない状態になってしまっていた。他のユーザーも巻き込み影響が発生するため、攻撃が収まるまでは、ブラックホールルーティングの解除が出来なかった。また監視チームの人手による対処であったため、数分しか発生しないような短時間の攻撃に対しては、対応が間に合わず通信への影響を防げずにいた。特にamp系の攻撃は短時間で収束してしまい、後手後手になっていた。

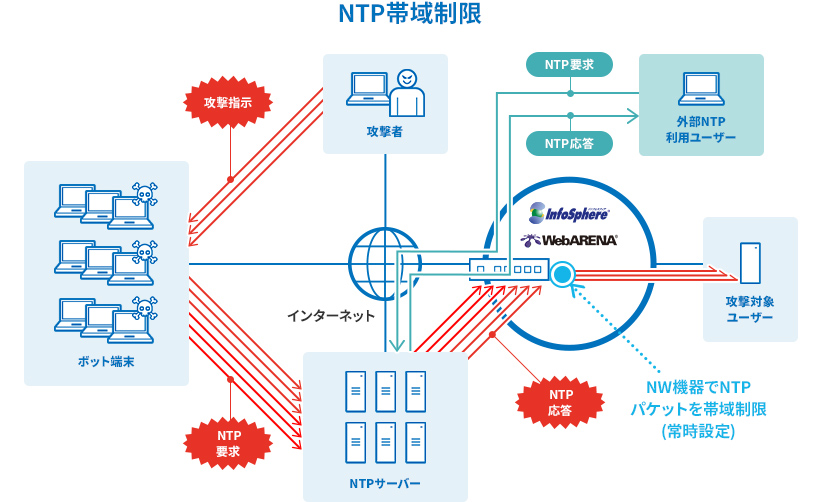

対策3:的を定めたポリシング

特に影響が大きかったNTP(UDP123番)のような特定プロトコルのamp攻撃に対しては、網の中継箇所で上限帯域を定め帯域制御することで、中継区間の帯域圧迫を未然に防ぐこととした。当初DNS(UDP53番)についても、帯域制御を実施する予定であったが、NTPの時刻同期とは異なり、リアルタイムに名前解決が出来ないことによる通信影響を鑑み、DNSは実施しなかった。

しかし、NTP以外のamp攻撃に対しては相変わらず効果がなく、また新種の攻撃が発生すると都度対応が必要となり、イタチごっこが続いていたため、更なる対処が求められた。

対策4:DDoSミチゲーション装置の導入

そこでこの状況を打破するために、DDoSミチゲーション(緩和)装置と呼ばれる、高価な製品の検討に着手した。このミチゲーション(緩和)とはどんな仕組みかと言うと、ブラックホールルーティングのように完全にパケットをドロップすることで、通信を遮断するのではなく、DDoS攻撃に該当するパケットのみをドロップし、他のクリーンなパケットは透過する仕組みである。これまで、いくつかの対策を講じてきたが、根本的な改善にはつながらなかったため、DDoSミチゲーション装置の導入を本格的に検討することとなった。

NTTPCのDDoS攻撃対策のための製品の選定

市場調査を実施し、国内で実績のあったメーカー2社と、性能や機能に優れていたがリリースされたばかりで、まだ実績のなかった1社の、計3社を先ずは候補とした。

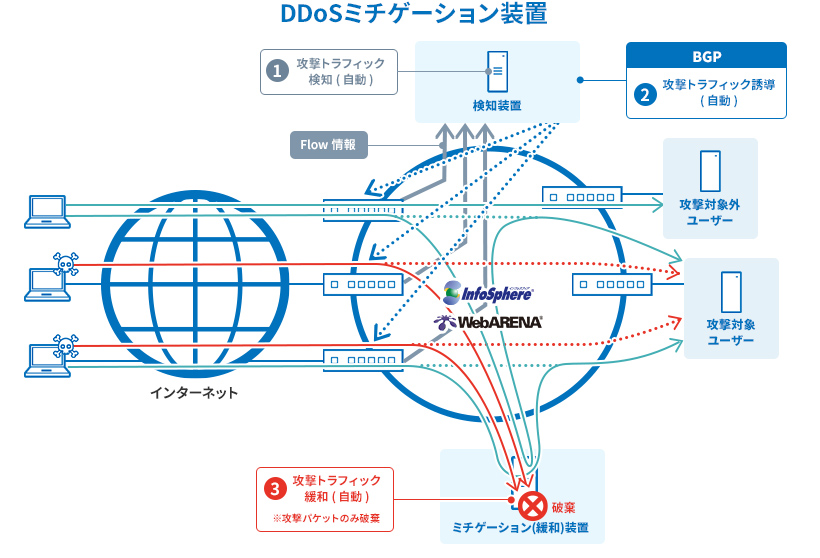

3社共に以下のステップでミチゲーションを実施する。

- 攻撃トラフィックの検知

- 攻撃トラフィックをBGPによりミチゲーション装置に誘導

- 攻撃トラフィックの緩和(ミチゲーション)

市場調査により、3社の製品について比較検証を実施し、その中で機能・性能・運用性に優れた製品を導入することとした。

商用網に本装置を導入してから、すぐには自動ミチゲーションを実行しなかった。なぜなら誤ってミチゲーションしてしまった時のリスクを恐れたためである。攻撃検知後は多少時間がかかったが、手動でミチゲーションを実施していた。その後しばらくは手動による運用を続け、影響がないことを確認出来た後は、攻撃頻度が多かった「フレッツ」接続サービスに対して自動ミチゲーションを導入した。それによりサービス品質を向上し、監視部門の対応稼働も大幅に削減され、当初の目的を達成することが出来た。

その後は、ホスティングサービスへの展開と、DDoS攻撃を受けた専用線やハウジング接続のお客さまに対して個別に対応を実施した。これにより社内でも本装置による有用性が認識され、専用線やハウジング接続のお客さまに対して、本装置を用いた、DDoS対策の有償オプションサービスを正式にリリースすることとなった。

DDoS対策サービスの概要

- DDoS検知機能

NTTPCにて定めたDDoS検知閾値に基づき、閾値超過時に攻撃トラフィックと判断する機能 - DDoS緩和機能

NTTPCにて定めたDDoS防御閾値に基づき、閾値超過時に攻撃と判断されたトラフィックを緩和する機能 - 通知機能

DDoS検知閾値の超過、およびDDoS防御の緩和完了のタイミングで指定のメールアドレスに通知する機能 - 月次レポート提供

1ヵ月の検知・防御の実績(攻撃イベント、件数など)を月次レポートとして、指定のメールアドレスに送付

DDoS対策サービス開発時のポイント

基本的にシステム標準の機能を活用し、閾値策定や僅かな不足部分の追加開発のみを実施することで、短期間でサービス開発及びサービスリリースを実現した。

- 1,2に関して、導入後1年間実運用した実績を元に検知と防御の値を策定。

- 3について、本システムをバックボーン用途とユーザー向けサービス用途の機能を並行して運用した際に、システム標準機能では、意図した通りに動作しなかったため、syslogを元にメッセージを通知するシステムを別途開発。

- 4についても、システム標準機能ではかゆいところに手が届かなかったため、システムから データを取得し、独自にカスタマイズしたレポートを生成するシステムを別途開発。

NTTPCのDDoS対策オプション

最後に、本装置導入からすでに数年が経過し、かつ攻撃内容や攻撃ボリュームも日々進化しているが、お客さまがより安全に、NTTPCサービスを利用出来るよう、更なる安全強化のために機能追加や機器更改等を継続検討中である。

DDoS対策オプションに、ご興味のある方は、弊社営業担当まで是非ご連絡を。

技業LOG

この記事で紹介しているサービスは

こちら

DDoS対策サービス

停止が許されない重要なサービス基盤-。

DDoS攻撃によるインターネットサービスの停止からお客さまの事業基盤を守る

おすすめ記事

お気軽にご相談ください

- ※「フレッツ」等はNTT東日本、NTT西日本の登録商標です。